Jnk (Diskussion | Beiträge) |

Jnk (Diskussion | Beiträge) (Hardware-Token ergänzt) |

||

| Zeile 9: | Zeile 9: | ||

Ein Passwort ist ein Faktor aus der Kategorie ''Wissen''. Um die Sicherheit des Accounts zu erhöhen, sollte ein weiterer Faktor aus der Kategorie ''Besitz'' gewählt werden. Dafür kommen folgende Lösungen in Frage: | Ein Passwort ist ein Faktor aus der Kategorie ''Wissen''. Um die Sicherheit des Accounts zu erhöhen, sollte ein weiterer Faktor aus der Kategorie ''Besitz'' gewählt werden. Dafür kommen folgende Lösungen in Frage: | ||

| − | * Einmal-Passwort-Authentifikator (OTP Authenticator) | + | * Einmal-Passwort-Authentifikator-App (OTP Authenticator App) |

| − | * | + | * Hardware-Token |

<br> | <br> | ||

| Zeile 76: | Zeile 76: | ||

<br clear=all> | <br clear=all> | ||

| − | == | + | ==Hardware-Token== |

| + | Ein Hardware-Token ist ein physisches Gerät Gerät - Beispielsweise ein USB-Stick. Sie müssen im Besitz dieses Gerätes sein, um sich bei Ihrem Account anmelden zu könne. Wenn der Hardware-Token und die Anwendung den WebAuthn Standard unterstützt, ist es in der Regel ausreichend, wenn der Hardware-Token in Ihrem Endgerät eingesteckt ist. | ||

| + | <br> | ||

| + | |||

| + | Ein Beispiel für einen Hardware-Token ist der YubiKey von [https://www.yubico.com yubico]. | ||

== Siehe auch == | == Siehe auch == | ||

* [[Informationssicherheit]] | * [[Informationssicherheit]] | ||

Version vom 24. September 2025, 10:23 Uhr

Allgemeine Informationen

| Anleitung | |

|---|---|

| Informationen | |

| Betriebssystem | Alle |

| Service | GitLab, Informationssicherheit und Microsoft 365 |

| Interessant für | Gäste, Angestellte und Studierende |

| HilfeWiki des ZIM der Uni Paderborn | |

Die Multi-Faktor-Authentifizierung ist ein Verfahren um Ihren Account vor ungewollten Zugriffen zu schützen. Neben Benutzername und Passwort ist zur Anmeldung noch ein weiterer Faktor nötig.

Ein Passwort ist ein Faktor aus der Kategorie Wissen. Um die Sicherheit des Accounts zu erhöhen, sollte ein weiterer Faktor aus der Kategorie Besitz gewählt werden. Dafür kommen folgende Lösungen in Frage:

- Einmal-Passwort-Authentifikator-App (OTP Authenticator App)

- Hardware-Token

MFA ist bisher nur für ausgewählte Dienste verfügbar. Dazu gehören aktuell:

- Gitlab

- Datensicherung mit Commvault über die RWTH Aachen

- Microsoft 365

Authenticator[Bearbeiten | Quelltext bearbeiten]

Ein Authenticator ist ein Faktor aus der Kategorie Besitz. Installieren Sie eine Authenticator App auf Ihrem Handy und registrieren Sie den Authenticator in Ihrem Account. Der Zugriff auf Ihren Account setzt nun voraus, dass Sie im Besitz des Authenticators sind. Sie müssen also Zugriff auf Ihr Handy haben. Wir zeigen dies im folgenden am Beispiel von Gitlab.

Authenticator installieren[Bearbeiten | Quelltext bearbeiten]

Installieren Sie eine Authenticator App auf Ihrem Smartphone. Wir empfehlen folgende Apps:

- Aegis Authenticator für Android (Zu finden bei Google Play oder F-Droid)

- 2FAS für iOS (Zu finden im App Store)

Sie können in einem Authenticator beliebig viele Dienste hinterlegen.

Authenticator einrichten[Bearbeiten | Quelltext bearbeiten]

Wenn der jeweilige Dienst dies unterstützt, können Sie die Zwei-Faktor-Authentifizierung aktivieren. Wir zeigen dies hier am Beispiel von Gitlab.

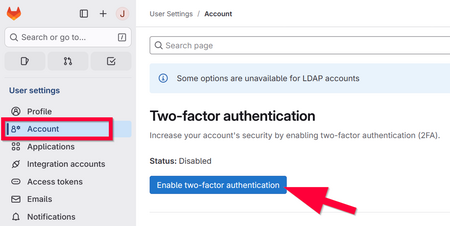

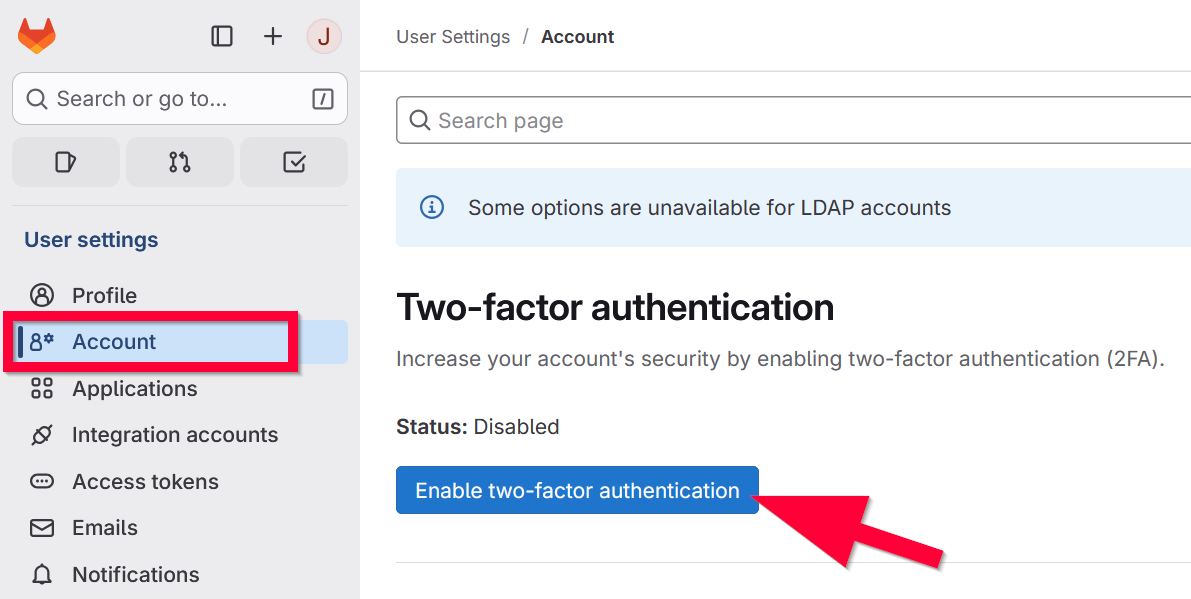

- Öffnen Sie die Einstellungen von Gitlab und wählen Sie "Account".

- Wählen Sie "Zwei-Faktor-Authentisierung aktivieren".

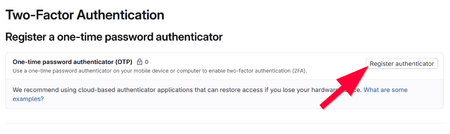

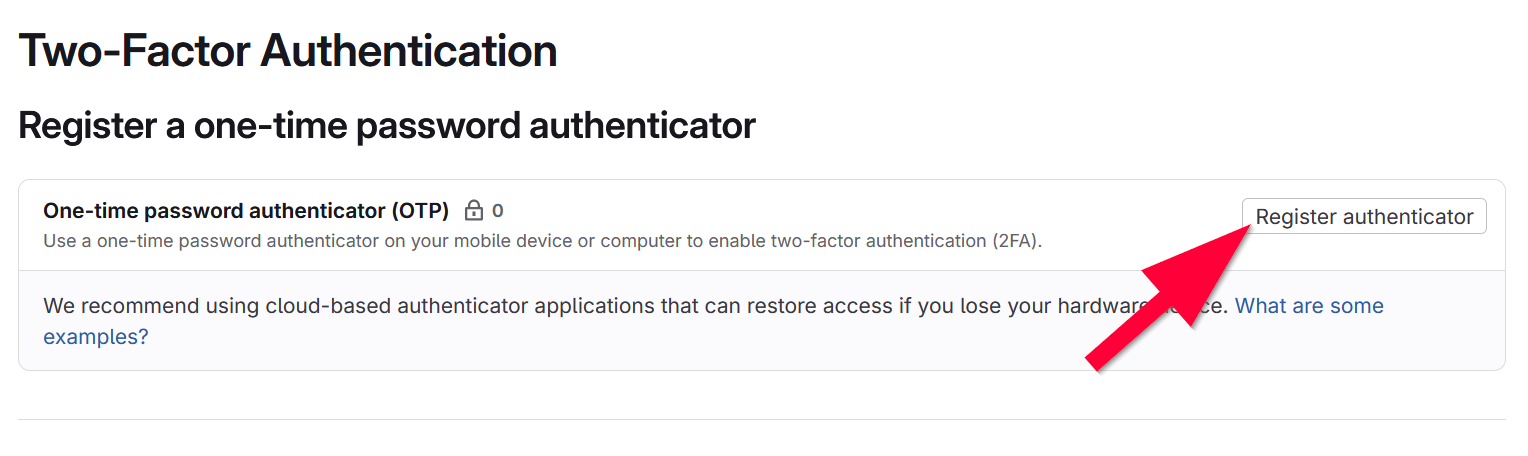

- Wählen Sie "Authenticator registrieren".

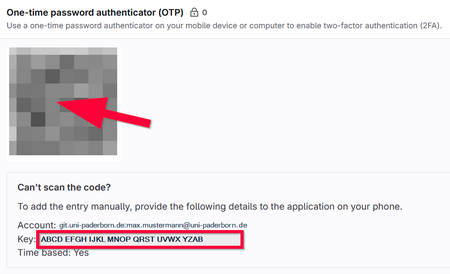

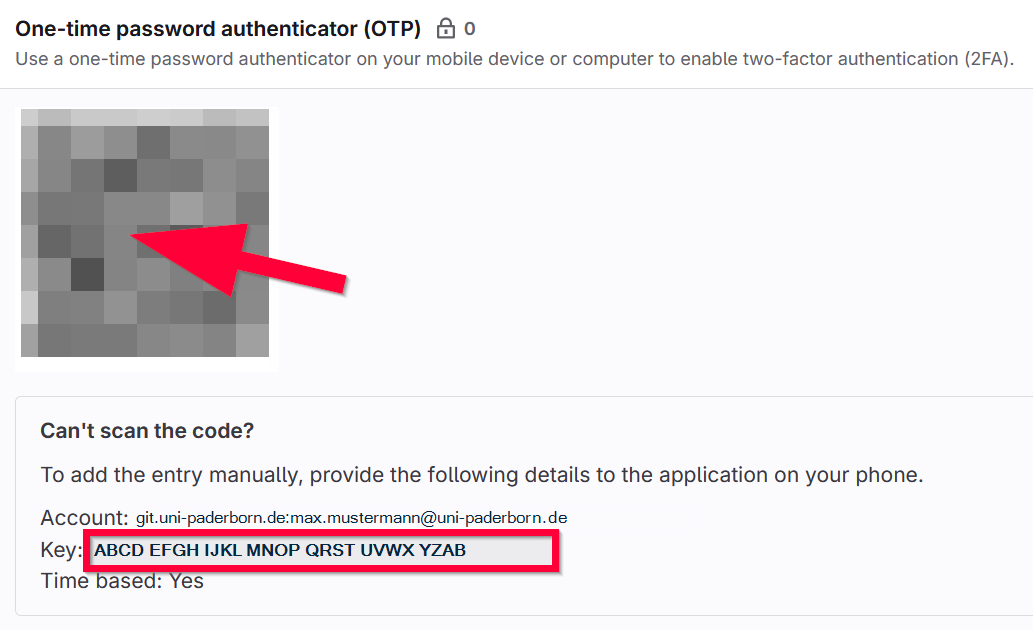

- Sie bekommen nun einen QR-Code angezeigt, den Sie mit Ihrem Authenticator einscannen können.

- Alternativ können Sie die Ziffernkombination nutzen.

- Diese Codes sind nur für Sie - Teilen Sie diese Inhalte mit keiner anderen Person!

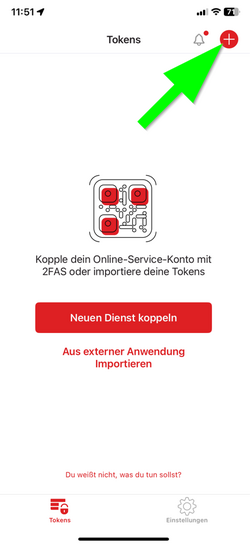

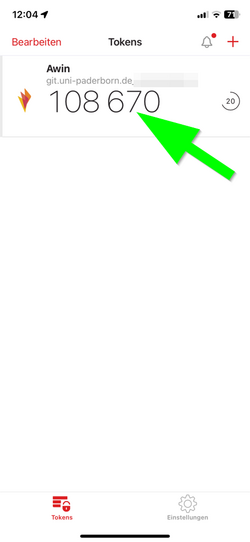

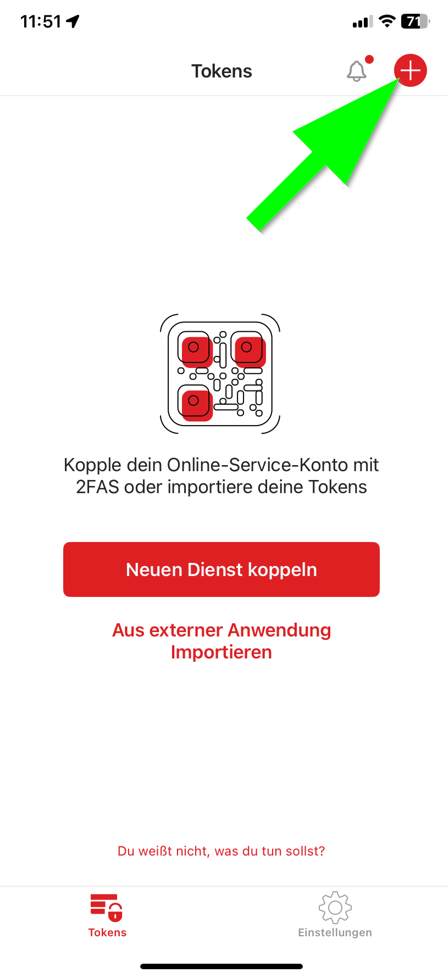

- Öffnen Sie Ihren Authenticator.

- Scannen Sie den QR-Code mit dem Authenticator.

- Bei 2FAS können Sie dazu auf das

+klicken, um einen neuen Eintrag hinzuzufügen.

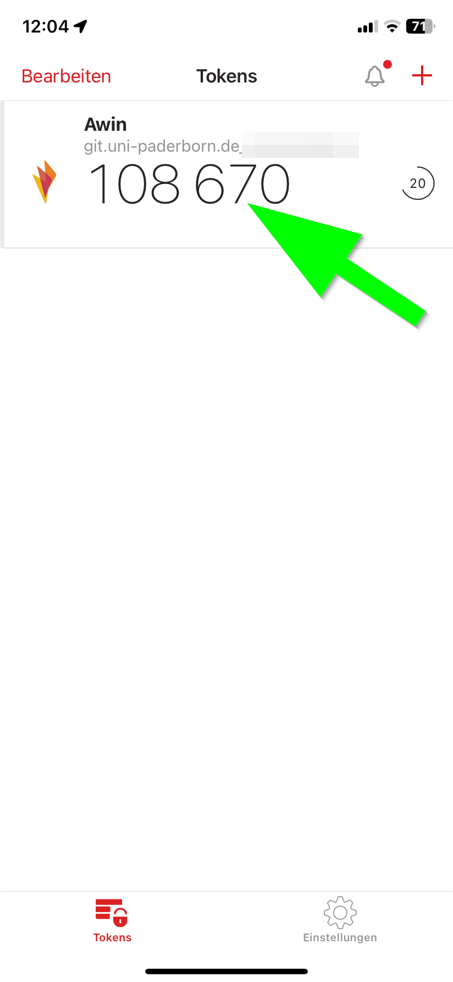

- Ihr Faktor wurde erfolgreich hinzugefügt.

- Ihr Authenticator generiert nun One-Time-Tokens, die Sie zur Anmeldung nutzen können.

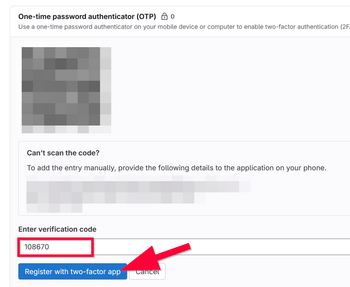

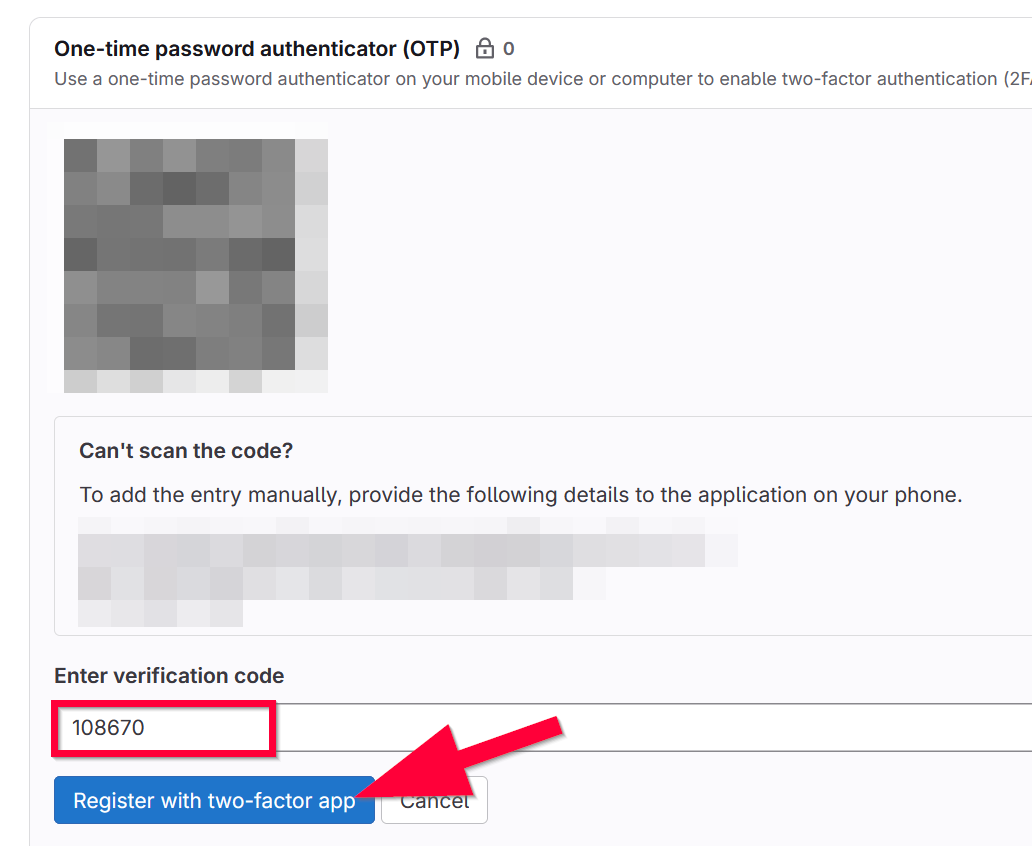

- Geben Sie einen gültigen One-Time-Token in das Feld für den Verification Code ein.

- Klicken Sie anschließen auf "Register with two factor app".

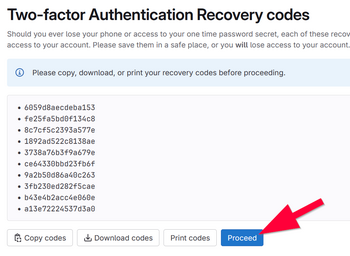

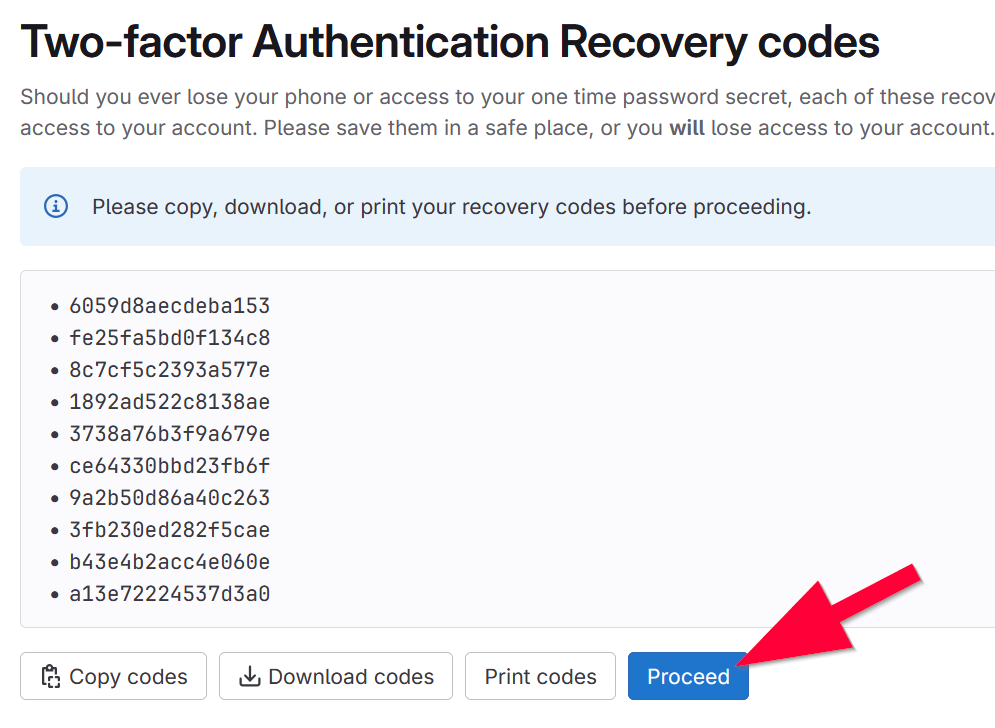

- Nun werden Ihnen die Recovery Codes für den Zweiten Faktor angezeigt.

- Diese Codes brauchen Sie, wenn Sie den Zugriff auf Ihren Authenticator verlieren.

- Auch diese Codes sind nur für Sie - Teilen Sie die Codes mit keiner anderen Person.

- Laden Sie die Codes herunter und speichern Sie diese an einem sicheren Ort.

- Klicken Sie anschließend auf "Proceed".

Hardware-Token[Bearbeiten | Quelltext bearbeiten]

Ein Hardware-Token ist ein physisches Gerät Gerät - Beispielsweise ein USB-Stick. Sie müssen im Besitz dieses Gerätes sein, um sich bei Ihrem Account anmelden zu könne. Wenn der Hardware-Token und die Anwendung den WebAuthn Standard unterstützt, ist es in der Regel ausreichend, wenn der Hardware-Token in Ihrem Endgerät eingesteckt ist.

Ein Beispiel für einen Hardware-Token ist der YubiKey von yubico.